ここは情報処理安全確保支援士の過去問に登場した単語を分類毎にまとめたものです。

※勉強の役に立てば幸いです。

- 情報処理安全確保支援士

- 参考サイト

- 用語集

- セキュリティ系

- 攻撃手法

- OSコマンドインジェクション

- SQLインジェクション

- クロスサイトスクリプティング (XSS – Cross Site Scripting)

- クロスサイトリクエストフォージェリ (CSRF – Cross-Site Request Forgeries)

- HTTPヘッダインジェクション

- サイドチャネル攻撃

- スキャベンジング

- 中間者攻撃 (MITM攻撃 – Man-In-The-Middle Attack)

- セッションハイジャック (Session hijacking)

- ディレクトリトラバーサル (Directory traversal)

- マン・イン・ザ・ブラウザ (MITB – Man in the Browser)

- ブルートフォース攻撃 (Brute-force attack – 総当たり攻撃)

- 選択平文攻撃 (Chosen-plaintext attack)

- DDoS攻撃 (Distributed Denial of Service Attack)

- エクスプロイト (Exploit)

- ソーシャルエンジニアリング (ショルダーハック)

- クリプトジャッキング (Cryptojacking)

- DNSキャッシュポイズニング (DNS cache poisoning)

- BlueBorne (ブルーボーン)

- 防御手法

- シグネチャコード

- デジタルフォレンジックス

- ステガノグラフィー

- XML署名

- PKI (Public Key Infrastructure – 公開鍵基盤)

- ペネトレーションテスト

- CVSS (Common Vulnerability Scoring System – 共通脆弱性評価システム)

- MAC (Message Authentication Code – メッセージ認証コード)

- SAML (Security Assertion Markup Language)

- DNSSEC (DNS Security Extensions)

- DMARC (Domain-based Message Authentication, Reporting and Conformance)

- SPF (Sender Policy Framework)

- WAF (Web Application Firewall)

- プレースホルダ (Placeholder)

- セキュリティトークン

- ブロックチェーン

- 3Dセキュア

- PCI DSS (Payment Card Industry Data Security Standard – PCIデータセキュリティスタンダード)

- FIDO (Fast IDentity Online)

- iLogScanner (ウェブサイトの攻撃兆候検出ツール)

- ハッシュ関数

- 制度・団体

- プライバシーマーク

- 情報通信研究機構 (NICT – National Institute of Information and Communications Technology)

- CRYPTREC (Cryptography Research and Evaluation Committees)

- MyJVN (脆弱性対策情報共有フレームワーク)

- サイバー・フィジカル・セキュリティ対策フレームワーク (CPSF)

- ISMS (Information Security Management System – 情報セキュリティマネジメントシステム)

- PMS (Personal information protection management systems – 個人情報保護マネジメントシステム)

- OASIS (Organization for the Advancement of Structured Information Standards – 構造化情報標準促進協会)

- 攻撃手法

- ネットワーク系

- データベース系

- セキュリティ系

- 開発系

情報処理安全確保支援士

情報処理安全確保支援士 - Wikipedia

参考サイト

過去問

午後Ⅰ対策

応用情報技術者過去問道場🥋

午後Ⅱ対策

情報処理安全確保支援士過去問道場🥋

解説

情報処理技術者試験・高校情報教科対策の突破口ドットコム

【著書】「情報Ⅰ 大学入学共通テスト プログラミング問題対策 ステップアップで身に付く練習帳」技術評論社 「情報Ⅰ 大学入学共通テスト対策 会話型テキストと動画でよくわかる」植垣 新一 (著), 稲垣 俊介 (監修)/インプレス 「講義形式...

情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「情報セキュリティ」に関する情報です。

安全なウェブサイトの作り方 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「安全なウェブサイトの作り方」に関する情報です。

YouTube

まさるの勉強部屋

ご視聴ありがとうございます。まさるです(^^) まさるの勉強部屋では成長したいエンジニアの皆様にとって 価値ある情報を発信できるように頑張って動画を作成しています。 ■現在は情報処理安全確保支援士対策の情報発信がメインです みなさんが楽しく...

用語集

セキュリティ系

攻撃手法

OSコマンドインジェクション

安全なウェブサイトの作り方 - 1.2 OSコマンド・インジェクション | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「安全なウェブサイトの作り方 - 1.2 OSコマンド・インジェクション」に関する情報です。

SQLインジェクション

安全なウェブサイトの作り方 - 1.1 SQLインジェクション | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「安全なウェブサイトの作り方 - 1.1 SQLインジェクション」に関する情報です。

クロスサイトスクリプティング (XSS – Cross Site Scripting)

安全なウェブサイトの作り方 - 1.5 クロスサイト・スクリプティング | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「安全なウェブサイトの作り方 - 1.5 クロスサイト・スクリプティング」に関する情報です。

クロスサイトスクリプティング - Wikipedia

クロスサイトリクエストフォージェリ (CSRF – Cross-Site Request Forgeries)

クロスサイトリクエストフォージェリ - Wikipedia

HTTPヘッダインジェクション

安全なウェブサイトの作り方 - 1.7 HTTPヘッダ・インジェクション | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「安全なウェブサイトの作り方 - 1.7 HTTPヘッダ・インジェクション」に関する情報です。

サイドチャネル攻撃

サイドチャネル攻撃 - Wikipedia

電磁波解析攻撃 (テンペスト攻撃)

電磁波盗聴とは - IT用語辞典

電磁波盗聴【TEMPEST / テンペスト攻撃】とは、コンピュータなどの電子機器が動作する際に外部に漏洩する微弱な電磁波を受信し、処理・伝送されている信号やデータを傍受する技術。電子回路や金属ケーブルなどから発生する電磁波はVCCI規格など...

電力解析攻撃

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

故障利用攻撃

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

タイミング攻撃

タイミング攻撃 - Wikipedia

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

プローブ解析

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

Cache(キャッシュ)攻撃

スキャンベース攻撃

スキャベンジング

404 Not Found

中間者攻撃 (MITM攻撃 – Man-In-The-Middle Attack)

中間者攻撃 - Wikipedia

セッションハイジャック (Session hijacking)

セッションハイジャックとは - IT用語辞典

セッションハイジャックとは、ネットワーク上で一対の機器間で交わされる一連の通信(セッション)を途中で乗っ取り、片方になりすましてもう一方から不正にデータを詐取したり操作を行なう攻撃。コンピュータや通信機器の間の通信は多くの場合、人が電話をか...

セッションハイジャック - Wikipedia

ディレクトリトラバーサル (Directory traversal)

ディレクトリトラバーサルとは - IT用語辞典

ディレクトリトラバーサル【パストラバーサル】とは、コンピュータシステムへの攻撃手法の一つで、ファイル名を扱うようなプログラムに対して特殊な文字列を送信することにより、通常はアクセスできないファイルやディレクトリ(フォルダ)の内容を取得する手...

ディレクトリトラバーサル - Wikipedia

マン・イン・ザ・ブラウザ (MITB – Man in the Browser)

マン・イン・ザ・ブラウザ - Wikipedia

ブルートフォース攻撃 (Brute-force attack – 総当たり攻撃)

総当たり攻撃とは - IT用語辞典

総当たり攻撃【ブルートフォースアタック】とは、暗号の解読やパスワードの割り出しなどに用いられる手法の一つで、割り出したい秘密の情報について、考えられるすべてのパターンをリストアップし、片っ端から検証する方式。暗号鍵やパスワード、暗証番号(P...

総当たり攻撃 - Wikipedia

選択平文攻撃 (Chosen-plaintext attack)

暗号解読 - Wikipedia

DDoS攻撃 (Distributed Denial of Service Attack)

DDoS攻撃とは - IT用語辞典

DDoS攻撃【分散DoS攻撃】とは、インターネット上の多数の機器から特定のネットワークやコンピュータに一斉に接続要求を送信し、過剰な負荷をかけて機能不全に追い込む攻撃手法。攻撃対象が正常に稼働できないよう妨害するDoS攻撃(Denial o...

DoS攻撃 - Wikipedia

SYN Flood攻撃

SYN flood - Wikipedia

HTTP Post Flood攻撃

Just a moment...

Smurf攻撃 (リフレクション攻撃 – 送信元偽装)

Smurf攻撃 - Wikipedia

エクスプロイト (Exploit)

エクスプロイト - Wikipedia

エクスプロイトキット (Exploit kit)

エクスプロイトキットとは - 脅威データベース | Trend Micro (JP)

エクスプロイトキット(別名:エクスプロイトパック)は、サイバー犯罪者が PC やデバイスの脆弱性を利用する際に用いるハッキングツールです。これにより不正プログラムの拡散やその他の不正活動が可能になります。サイバー犯罪者は、主に「Adobe ...

ソーシャルエンジニアリング (ショルダーハック)

ソーシャル・エンジニアリング - Wikipedia

ショルダーハックとは

ショルダーハック(ショルダーハッキング、ショルダーサーフィン)とは、人がパスワードなどの秘密情報を取り扱っている、もしくは入力している様子(キーボードやディスプレイの様子)を背後や隣などから盗み見て、その情報を得ることである。

クリプトジャッキング (Cryptojacking)

クリプトジャッキングとは - IT用語辞典

クリプトジャッキングとは、ネットワークを通じて遠隔から行われる攻撃の一種で、標的のコンピュータにマルウェアを送り込み、攻撃者が利益を得るための仮想通貨のマイニング処理を勝手に行うこと。仮想通貨の多くは取引記録の改竄を防ぐため、暗号技術を応用...

DNSキャッシュポイズニング (DNS cache poisoning)

DNSスプーフィング - Wikipedia

インターネット用語1分解説~DNS cache poisoning(DNSキャッシュポイズニング)とは~ - JPNIC

BlueBorne (ブルーボーン)

Blueborne - Wikipedia

防御手法

シグネチャコード

ウイルス定義ファイルとは - IT用語辞典

ウイルス定義ファイル【パターンファイル / マルウェア定義ファイル】とは、既知のコンピュータウイルスに特有・固有のデータ断片を登録したデータファイル。アンチウイルスソフト(ウイルス対策ソフト)がコンピュータに保存されたファイルなどからウイル...

デジタルフォレンジックス

デジタル・フォレンジック - Wikipedia

ステガノグラフィー

ステガノグラフィー - Wikipedia

XML署名

XML署名 - Wikipedia

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

XKMS (XML Key Management Specification)

XKMSとは何? わかりやすく解説 Weblio辞書

XKMSとは?IT用語辞典。 フルスペル:XML Key Management Specification読み方:エックスケーエムエスXKMSとは、暗号化技術の一種で、XMLをベースとして公開鍵基盤(PKI)の管理を行うプロトコル...

XML鍵管理サービス(XKMS)とXMLプロトコル(SOAP)

SOAP (Simple Object Access Protocol)

SOAP (プロトコル) - Wikipedia

PKI (Public Key Infrastructure – 公開鍵基盤)

PKIとは - IT用語辞典

PKI【公開鍵基盤】とは、公開鍵暗号やデジタル署名をインターネットによる通信のみで安全に運用するために築かれた社会的基盤。公開鍵暗号を利用するソフトウェアに組み込まれたルート証明書を起点とする認証局間の信頼の連鎖により、公開鍵を安全に配送す...

公開鍵基盤 - Wikipedia

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

デジタル署名

電子署名とは - IT用語辞典

電子署名【デジタル署名】とは、文書やメッセージなどのデータの真正性を証明するために付加される短いデータ。作成者を証明し、改竄やすり替えが行われていないことを保証する。欧米で紙の文書に記されるサイン(signature)に似た働きをするためこ...

デジタル署名 - Wikipedia

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

CA (Certificate Authority – 認証局)

認証局とは - IT用語辞典

認証局【CA】とは、電子商取引事業者などに、暗号通信などで必要となるデジタル証明書を発行する機関。公開鍵暗号を使う際、通信相手の公開鍵を認証局の発行した証明書の形で受け取ることで、すり替えや改竄が行われていないことを確かめることができる。認...

認証局 - Wikipedia

RA (Registration Authority – 登録局)

RA(Registration Authority)

登録機関 / 登録局

VA (Validation Authority – 検証局)

VA(Validation Authority)

検証機関

CRL (Certificate Revocation List – 証明書失効リスト)

CRLとは - IT用語辞典

CRL【証明書失効リスト】とは、何らかの理由で有効期限前に失効させられたデジタル証明書(公開鍵証明書)のリスト。証明書の発行元の認証局(CA)が管理・公開しており、定期的に更新される。誤発行や秘密鍵の漏洩などが判明し、悪用の可能性があると判...

証明書失効リスト - Wikipedia

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

OCSP (Online Certificate Status Protocol)

Online Certificate Status Protocol - Wikipedia

ペネトレーションテスト

ペネトレーションテスト - Wikipedia

CVSS (Common Vulnerability Scoring System – 共通脆弱性評価システム)

CVSSとは - IT用語辞典

CVSS【共通脆弱性評価システム】とは、ソフトウェアや情報システムに発見された保安上の弱点(脆弱性)の深刻度を評価する手法の一つ。システムの種類や開発元の違い、評価者の違いなどよらず共通の尺度で深刻度を表すもので、3種類の指標を0.0から1...

MAC (Message Authentication Code – メッセージ認証コード)

メッセージ認証符号 - Wikipedia

HMAC (Hash-based Message Authentication Code)

HMAC - Wikipedia

SAML (Security Assertion Markup Language)

SAMLとは?SSO(シングルサインオン)認証の仕組み・メリット | BOXIL Magazine

SAMLとは、異なるクラウドサービス間においてユーザー認証を行うための規格です。SSO(シングルサインオン)の規格でもあるSAMLの仕組みや認証の流れ、メリットについて解説します。

Security Assertion Markup Language - Wikipedia

DNSSEC (DNS Security Extensions)

DNS Security Extensions - Wikipedia

DMARC (Domain-based Message Authentication, Reporting and Conformance)

メールのセキュリティの鍵! 「DMARC」に関する基礎知識|メール配信・メルマガ配信ならブラストメール

メール配信を行っていく上でセキュリティ対策は非常に重要です。 特に、法人企業であれば悪徳業者のなりす…

SPF (Sender Policy Framework)

DKIM (DomainKeys Identified Mail)

送信ドメイン認証(SPF / DKIM / DMARC)の仕組みと、なりすましメール対策への活用法を徹底解説-エンタープライズIT [COLUMNS]

なりすましメール対策に有効な手法が「送信ドメイン認証」です。仕組みと効果的な活用法を詳しく紹介します。

SPF (Sender Policy Framework)

Sender Policy Framework - Wikipedia

WAF (Web Application Firewall)

Web Application Firewall - Wikipedia

プレースホルダ (Placeholder)

プレースホルダとは - IT用語辞典

プレースホルダとは、実際の内容を後から挿入するために、とりあえず仮に確保した場所のこと。また、そのことを示す標識などのこと。文書の編集などで、あるページに写真を掲載することは決まっているが、実際の画像データは後で手に入るような場合に、とりあ...

セキュリティトークン

セキュリティトークン - Wikipedia

ハードウェアトークン

ハードウェアトークンについて

ワンタイムパスワード

ワンタイムパスワード - Wikipedia

ブロックチェーン

ブロックチェーン - Wikipedia

3Dセキュア

3Dセキュア - Wikipedia

PCI DSS (Payment Card Industry Data Security Standard – PCIデータセキュリティスタンダード)

PCI DSS - Wikipedia

FIDO (Fast IDentity Online)

FIDO (認証技術) - Wikipedia

iLogScanner (ウェブサイトの攻撃兆候検出ツール)

ウェブサイトの攻撃兆候検出ツール iLogScanner | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「ウェブサイトの攻撃兆候検出ツール iLogScanner」に関する情報です。

ハッシュ関数

ハッシュ関数とは - IT用語辞典

ハッシュ関数【ハッシュアルゴリズム / 要約関数】とは、入力データに一定の手順で計算を行い、データの長さによらずあらかじめ決められた固定長の出力値を得る関数。暗号技術の一部などとして応用されている。ハッシュ関数は同じ入力からは必ず同じ値が得...

ハッシュ関数 - Wikipedia

暗号学的ハッシュ関数 - Wikipedia

誕生日のパラドックス

誕生日のパラドックス - Wikipedia

制度・団体

プライバシーマーク

プライバシーマーク - Wikipedia

情報通信研究機構 (NICT – National Institute of Information and Communications Technology)

情報通信研究機構 - Wikipedia

CRYPTREC (Cryptography Research and Evaluation Committees)

CRYPTREC - Wikipedia

CRYPTREC暗号リストとは?種類や注意点、暗号アルゴリズムの選び方について徹底解説

情報の盗聴や改ざんを防止するために、情報の暗号化は必要不可欠な技術です。暗号化と一言で言っても、様々なアルゴリズムが存在しており、過去には安全と思われていたアルゴリズムでも、現在では解読のリスクがあるものも少なくありません。そのため安全に使

電子政府推奨暗号リスト (CRYPTREC暗号リスト)

CRYPTREC | CRYPTREC暗号リスト(電子政府推奨暗号リスト)

推奨候補暗号リスト

運用監視暗号リスト

MyJVN (脆弱性対策情報共有フレームワーク)

脆弱性対策情報共有フレームワーク - MyJVN

Japan Vulnerability Notes

サイバー・フィジカル・セキュリティ対策フレームワーク (CPSF)

https://www.meti.go.jp/press/2019/04/20190418002/20190418002.html

ISMS (Information Security Management System – 情報セキュリティマネジメントシステム)

ISMSとは - IT用語辞典

ISMS【情報セキュリティマネジメントシステム】とは、組織内での情報の取り扱いについて、機密性、完全性、可用性を一定の水準で確保するための仕組み。特に、ISO/IEC 27001などの標準規格に基づいて整備された組織的なセキュリティ管理体制...

情報セキュリティマネジメントシステム - Wikipedia

JIS Q 27014:2015 情報セキュリティガバナンス

JISQ27014:2015 情報技術-セキュリティ技術-情報セキュリティガバナンス

この規格は,情報セキュリティガバナンスについての概念及び原則に基づくガイダンスを示す。

PMS (Personal information protection management systems – 個人情報保護マネジメントシステム)

JIS Q 15001 - Wikipedia

OASIS (Organization for the Advancement of Structured Information Standards – 構造化情報標準促進協会)

OASIS (組織) - Wikipedia

ネットワーク系

アプリケーション層プロトコル

DHCP (Dynamic Host Configuration Protocol)

Dynamic Host Configuration Protocol - Wikipedia

RIP (Routing Information Protocol)

Routing Information Protocol - Wikipedia

SIP (Session Initiation Protocol)

Session Initiation Protocol - Wikipedia

SMTP (Simple Mail Transfer Protocol)

Simple Mail Transfer Protocol - Wikipedia

SMTP認証 (SMTP-AUTH – SMTP Authentication)

SMTP認証とは - IT用語辞典

SMTP認証とは、メールの送信や転送に用いるプロトコル(通信規約)であるSMTPの拡張仕様の一つで、メールの発送時に、メールサーバが送信依頼をしてきた相手が正規の利用者かどうかを確認する方法を規定したもの。SMTPはもともとユーザー認証の機...

Simple Mail Transfer Protocol - Wikipedia

IP25B (Inbound Port 25 Blocking)

Inbound Port 25 Blocking - Wikipedia

OP25B (Outbound Port 25 Blocking)

Outbound Port 25 Blocking - Wikipedia

HTTP (Hypertext Transfer Protocol)

HTTPとは - IT用語辞典

HTTPとは、WebサーバとWebクライアントの間でデータの送受信を行うために用いられるプロトコル(通信規約)。Webページを構成するHTMLファイルや、ページに関連付けられたスタイルシート、スクリプト、画像、音声、動画などのファイルを、デ...

Hypertext Transfer Protocol - Wikipedia

HTTPS (Hypertext Transfer Protocol Secure – HTTP over SSL/TLS)

HTTPとは - IT用語辞典

HTTPとは、WebサーバとWebクライアントの間でデータの送受信を行うために用いられるプロトコル(通信規約)。Webページを構成するHTMLファイルや、ページに関連付けられたスタイルシート、スクリプト、画像、音声、動画などのファイルを、デ...

HTTPS - Wikipedia

Cookieの属性

Cookieで指定可能な属性の種類と設定方法

Cookie に値を書き込むときは NAME=VALUE の値が必須ですが、 値を書き込むときに Cookie の有効期限や Cookie が送信されるドメインなど色々な属性を合わせて指定して書き込むことができます。ここでは Cookie ...

インターネット層プロトコル

IGMP (Internet Group Management Protocol)

Internet Group Management Protocol - Wikipedia

ICMP (Internet Control Message Protocol)

Internet Control Message Protocol - Wikipedia

ping

ping - Wikipedia

データリンク層プロトコル

PPTP (Point to Point Tunneling Protocol)

Point to Point Tunneling Protocol - Wikipedia

スパニングツリープロトコル (STP – Spanning Tree Protocol)

スパニングツリープロトコル - Wikipedia

その他プロトコル

CHAP (Challenge-Handshake Authentication Protocol)

Challenge-Handshake Authentication Protocol - Wikipedia

PAP (Password Authentication Protocol)

Password Authentication Protocol - Wikipedia

EAP (Extensible Authentication Protocol – 拡張認証プロトコル)

Extensible Authentication Protocol - Wikipedia

EAP-TLS (Extensible Authentication Protocol Transport Layer Security)

EAP-TLSとは - IT用語辞典

EAP-TLSとは、IEEE 802.1XやWPA2/WPA3などで用いられる認証プロトコルEAP(Extensible Authentication Protocol)の認証方式の一つで、IDやパスワードではなくデジタル証明書のやり取りに...

RADIUS (Remote Authentication Dial In User Service)

RADIUS - Wikipedia

通信技術

ダイナミックパケットフィルタ (動的フィルタリング)

atnetwork.info

This domain may be for sale!

ファイアウォール機能

データベース系

データベース管理システム (DBMS – DataBase Management System)

DBMSとは - IT用語辞典

DBMS【データベース管理システム】とは、データベースを管理し、利用者や外部のソフトウェアからの要求に応えてデータの操作を行う専門のソフトウェア。ハードディスクなどのストレージ装置(外部記憶装置)内に専用の管理領域を設け、データを記録するた...

データベース管理システム - Wikipedia

階層型データベース

階層型データモデル - Wikipedia

グラフ型データベース

グラフデータベースはどんな用途に向いている?

関係性を表現するのが得意なNoSQL「グラフデータベース」。通常のリレーショナルデータベースでは複雑になるデータモデルを扱える理由と適用領域などを「Neo4j」を題材に紹介します。

ドキュメント型データベース

ドキュメント型データベースとは - Qiita

noSQLに関する基本的な内容をまとめてみたものです。noSQLに関する、Web上にすでにある良識な解説コンテンツをまとめたサイトの抜粋です。 (https://…

開発者が知っておくべき、ドキュメント・データベースの基礎

これまでドキュメント・データベースを触ったことがない開発者に向け、最もポピュラーな「MongoDB」を例にその本質を解説。

リレーショナルデータベース (Relational database – 関係データベース)

リレーショナルデータベースとは - IT用語辞典

リレーショナルデータベース【RDB / 関係データベース】とは、データベースの構造の一つで、一件のデータを複数の属性の値の組として表現し、組を列挙することでデータを格納していく方式。属性を列、組を行とする表(テーブル)の形で示されることが多...

関係データベース - Wikipedia

開発系

役割

プロダクトオーナー

スクラム (ソフトウェア開発) - Wikipedia

ステークホルダー

ステークホルダー - Wikipedia

ペルソナ

ペルソナ (ユーザーエクスペリエンス) - Wikipedia

開発手法

アジャイル開発

https://www.ipa.go.jp/files/000065606.pdf

アジャイルソフトウェア開発 - Wikipedia

反復型開発 (イテレーション – Iterative and Incremental Development)

反復型開発 - Wikipedia

フォールトトレランス (FT – fault tolerance)

フォールトトレランスとは - IT用語辞典

フォールトトレランス【フォールトトレラント】とは、機器やシステムなどが持つ性質の一つで、構成要素の一部が故障、停止などしても予備の系統に切り替えるなどして機能を保ち、稼動を続行できること。また、そのような仕組みや設計方針。事故や故障などが起...

フォールトトレラント設計 - Wikipedia

フェールセーフ (fail safe)

フェイルセーフとは - IT用語辞典

フェイルセーフ【フェールセーフ】とは、機器やシステムの設計や構造などについての考え方の一つで、一部の故障や破損、操作ミス、誤作動などが発生した際に、なるべく安全な状態に移行するような仕組みにしておくこと。社会的な仕組みに関する規定や手順など...

フェイルセーフ - Wikipedia

フェールソフト (fail soft)

フェイルソフトとは - IT用語辞典

フェイルソフト【フェールソフト】とは、機器やシステムの設計などについての考え方の一つで、事故や故障が発生した際に、問題の個所を切り離すなどして被害の拡大を防ぎ、全体を止めることなく残りの部分で運転を継続すること。故障などが起きることを前提に...

フェイルソフト - Wikipedia

フールプルーフ (fool proof)

フールプルーフとは - IT用語辞典

フールプルーフとは、機械やソフトウェアなど人が使う道具の設計についての考え方の一つで、利用者が操作や取り扱い方を誤っても危険が生じない、あるいは、そもそも誤った操作や危険な使い方ができないような構造や仕掛けを設計段階で組み込むこと。また、そ...

その他

クラウドサービス

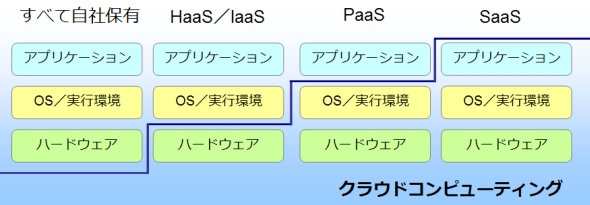

SaaS (Software as a Service) / PaaS (Platform as a Service) / IaaS (Infrastructure as a Service)

図解でわかる!SaaS、PaaS、IaaSの違いとクラウドサービスとの関係性について | 株式会社G-gen(旧 株式会社トップゲート)

この記事ではクラウドサービスの提供形態であるSaaS、PaaS、IaaSについて説明しています。それぞれの提供形態では、クラウド事業者とユーザーの間での責任範囲に違いがあります。そのため、構築するシステムの要件に合わせて最適な提供形態を選択...

結局SaaS、PaaS、HaaSって何さ?

クラウドというキーワードが包含する技術的要素が多岐にわたっていることが「雲をつかむような話」になっている理由。まずはSaaS、PaaS、Haas/IaaSについて、解説しましょう。

マッシュアップ

マッシュアップとは - IT用語辞典

マッシュアップとは、音楽において複数の曲を重ねて再生し一つの楽曲に仕立てる制作手法。転じて、ITの分野では複数のWebサービスやソフトウェア、データベースなどを組み合わせて新しいシステムを作り出す手法を指す。Web上で何らかのサービスを提供...

「マッシュアップ」の意味や使い方 わかりやすく解説 Weblio辞書

「マッシュアップ」の意味は読み方:まっしゅあっぷ 音楽で、二つ以上の曲を合成して一つの曲にする技法のこと。Weblio国語辞典では「マッシュアップ」の意味や使い方、用例、類似表現などを解説しています。

マッシュアップ (Webプログラミング) - Wikipedia